Цифровая безопасность

| Сайт: | Академия КП 11 |

| Курс: | Цифровая безопасность |

| Книга: | Цифровая безопасность |

| Напечатано:: | Guest user |

| Дата: | Monday, 23 February 2026, 06:14 |

1. Личные данные в интернете. Аккаунты и пароли

Личные данные в интернете. Аккаунты и пароли

1.1. Персональные данные

Сегодня

реальность во многом заменяется виртуальным миром. Мы знакомимся, общаемся и

играем в Интернете; у нас есть друзья, с которыми в настоящей жизни мы никогда

не встречались, но доверяемся таким людям больше, чем близким. Мы создаем

своего виртуального (информационного) прототипа на страничках в социальных

сетях, выкладывая информацию о себе.

Сегодня

реальность во многом заменяется виртуальным миром. Мы знакомимся, общаемся и

играем в Интернете; у нас есть друзья, с которыми в настоящей жизни мы никогда

не встречались, но доверяемся таким людям больше, чем близким. Мы создаем

своего виртуального (информационного) прототипа на страничках в социальных

сетях, выкладывая информацию о себе.

Используя электронное пространство, мы полагаем, что это безопасно, потому что мы делимся всего лишь информацией о себе и к нашей обычной жизни вроде бы это не относится.

Но на самом деле границы между абстрактной категорией «информация» и реальным человеком носителем этой информации стираются.

Информация о человеке, его персональные данные сегодня превратились в дорогой товар, который используется по-разному:

· кто-то использует эти данные для того, чтобы при помощи рекламы продать вам какую-то вещь;

· кому-то вы просто не нравитесь, и в Интернете вас могут пытаться оскорбить, очернить, выставить вас в дурном свете, создать плохую репутацию и сделать изгоем в обществе;

· с помощью ваших персональных данных мошенники, воры, могут украсть ваши деньги, шантажировать вас и заставлять совершать какие-то действия;

· и многое другое.

Поэтому

защита личной информации может приравниваться к защите реальной личности. И

важно в первую очередь научиться правильно, безопасно обращаться со своими

персональными данными.

Поэтому

защита личной информации может приравниваться к защите реальной личности. И

важно в первую очередь научиться правильно, безопасно обращаться со своими

персональными данными.

Персональные данные представляют собой информацию о конкретном человеке. Это те данные, которые позволяют нам узнать человека в толпе, идентифицировать и определить как конкретную личность.

Таких идентифицирующих данных огромное множество, к ним относятся:

фамилия, имя, отчество, дата рождения, место рождения, место жительства, номер телефона, адрес электронной почты, фотография, возраст и пр.

Так, если мы кому-то скажем, свои фамилию, имя, отчество и адрес места жительства, то нас вполне можно будет опознать как конкретное лицо. Но если мы исключим из этого набора данных фамилию или адрес места жительства, то понять, о каком человеке идет речь будет невозможно.

Получается,

что персональные данные - это не просто ваши фамилия или имя,

персональные данные - это набор данных, их совокупность, которые позволяют

идентифицировать вас.

В целом можно сказать, что персональные данные – это совокупность данных, которые необходимы и достаточны для идентификации какого-то человека.

Правила пользования личными данными в сети:

1.

Ограничьте объем

информации о себе, находящейся в Интернете. Удалите лишние фотографии, видео,

адреса, номера телефонов, дату рождения, сведения о родных и близких и иную

личную информацию.

2. Не отправляйте видео и фотографии людям, с которыми вы познакомились в Интернете и не знаете их в реальной жизни.

3. Отправляя кому-либо свои персональные данные или конфиденциальную информацию, убедитесь в том, что адресат — действительно тот, за кого себя выдает.

4.

Используйте только

сложные пароли, разные для разных учетных записей и сервисов.

Используйте только

сложные пароли, разные для разных учетных записей и сервисов.

5. Старайтесь периодически менять пароли.

6. Заведите себе два адреса электронной почты — частный, для переписки (приватный и малоизвестный, который вы никогда не публикуете в общедоступных источниках), и публичный — для открытой деятельности (форумов, чатов и так далее).

1.2. Фишинг или кража личных данных.

С самого момента изобретения электронной почты фишинговые атаки преследуют как частные лица, так и организации, со временем становясь всё более изощренными и замаскированными. Фишинговая атака — один их распространенных способов, используемых хакерами для проникновения в учетные записи и сети своих жертв. По данным Symantec, каждое двухтысячное письмо является фишинговым, а это значит, что ежедневно совершается порядка 135 миллионов атак.

И хотя фишинговые атаки уже давно не редкость, в кризисные времена их количество резко возрастает. Мошенники пользуются хаосом и неразберихой, вызванной последними событиями. В такие времена многие ожидают писем из официальных источников, таких как экспертные организации, страховые компании или правительственные учреждения. Это дает преступникам отличную возможность маскировать свои вредоносные рассылки под письма из официальных источников. Эти, на первый взгляд, безобидные письма перенаправляют пользователей на мошеннические сайты, чтобы обманом побудить их ввести конфиденциальную информацию.

Простыми словами, фишинг — это тактика рассылки мошеннических

электронных писем и попытка обманом заставить получателей нажать на вредоносную

ссылку или скачать зараженное вложение, чтобы затем украсть их личную

информацию. Эти письма могут выглядеть как сообщения из вполне респектабельных

источников: торговых компаний, банков, а также лиц или команд в вашей

собственной организации, например, из отдела кадров, от вашего руководителя или

даже генерального директора.

Простыми словами, фишинг — это тактика рассылки мошеннических

электронных писем и попытка обманом заставить получателей нажать на вредоносную

ссылку или скачать зараженное вложение, чтобы затем украсть их личную

информацию. Эти письма могут выглядеть как сообщения из вполне респектабельных

источников: торговых компаний, банков, а также лиц или команд в вашей

собственной организации, например, из отдела кадров, от вашего руководителя или

даже генерального директора.

Если сотрудники не могут распознать признаки фишинга, под угрозой находится вся

организация. Согласно исследованию Verizon, среднее время, необходимое

первой жертве широкомасштабной фишинговой рассылки, чтобы открыть вредоносное

письмо, составило 16 минут, а на то, чтобы сообщить о фишинговой кампании в

отдел информационной безопасности, ушло вдвое больше времени — 33 минуты.

Учитывая, что 91% киберпреступлений начинается именно с успешной

фишинговой рассылки по электронной почте, эти 16

минут могут обернуться для компании катастрофой.

Методы фишинговых атак

Обычно во время фишинговой атаки для обмана жертвы используется сразу несколько приемов. Например, нередко мошенники используют манипуляции с ссылками и подделку веб-сайтов, что в комбинации придает их действиям максимальную убедительность. Первое, что вы видите при получении фишингового электронного письма, — правдоподобно выглядящую ссылку, которая ведет на часто используемый и не вызывающий подозрений сайт, такой как Facebook, Amazon или YouTube, а также сообщение, под разными поводами призывающее вас перейти по этой ссылке. Эти сообщения будут предлагать пользователям ввести конфиденциальную информацию, утверждая, что с их учетной записью или заказом возникла проблема, которую необходимо решить. Именно на этом этапе в игру вступает следующий прием — подделка веб-сайтов.

Хотя на первый взгляд ссылка может выглядеть совсем как легитимный веб-сайт, скажем, «amazon.com», при внимательном рассмотрении можно обнаружить небольшие несоответствия или нестыковки, раскрывающие истинную природу ссылки. Создание таких мошеннических доменов, близких по написанию к известным сайтам, называется тайпсквоттингом. Эти вредоносные сайты во всем максимально похожи на реальные страницы, и ничего не подозревающие пользователи могут ввести на них свои учетные данные. Хакеры же получают возможность ввести украденные данные на настоящем сайте.

Также хакеры часто прикрепляют не вызывающий подозрений файл или добавляют ссылку, при нажатии на которую будет тайно загружено вредоносное программное обеспечение, которое внедрится в систему жертвы. Эти атаки часто внедряют вредоносную программу, маскирующуюся под настоящий исполняемый файл. Работая в фоновом режиме, такая программа будет перемещаться в сети пользователя с целью кражи конфиденциальной информации, такой как банковские счета, номера социального страхования, учетные данные пользователей и многое другое. Иногда вредоносное программное обеспечение включает программу-вымогатель, которая пробирается через сеть жертвы, шифруя и перемещая конфиденциальные данные для хранения с целью выкупа.

Типы фишинговых атак

Наиболее популярный среди фишинговых мошенников метод атаки заключается в создании максимально широкого охвата. Они рассылают стандартные электронные письма от имени известных сайтов максимально возможному количеству адресатов в надежде, что кто-нибудь клюнет на их уловки. Это эффективный, но не единственный метод поймать жертву на крючок. Некоторые киберпреступники для достижения своих целей используют более точные методы, например адресный (целевой) фишинг, клон-фишинг и уэйлинг.

Адресный фишинг и уэйлинг

Как и в обычных фишинговых атаках, в адресном (целевом) фишинге и уэйлинге для обмана жертв используются электронные письма из надежных источников. Однако вместо массовой рассылки множеству получателей адресный фишинг нацелен на конкретных лиц или выдает себя за вызывающее доверие лицо для кражи учетных данных или информации.

Подобно адресному фишингу, уэйлинг (дословно — «охота на китов») направлен на конкретное высокопоставленное лицо. Вместо того, чтобы нацеливаться на широкую группу, такую как отдел или команда, злоумышленники направляют своего внутреннего капитана Ахава на высокоуровневые цели — руководителей и влиятельных лиц — в надежде поразить своего белого кита.

«Охотники на китов» стремятся выдать себя за высшее руководство, например генерального директора, финансового директора или начальника отдела кадров, чтобы убедить членов организации раскрыть конфиденциальную информацию, представляющую для злоумышленников ценность.

Чтобы уэйлинг увенчался успехом, злоумышленники должны намного лучше изучить свою жертву по сравнению с обычным фишингом, чтобы выглядеть как можно достовернее. Злоумышленники рассчитывают воспользоваться авторитетом руководителя, за которого себя выдают, чтобы убедить сотрудников или других руководителей не проверять и не подвергать сомнению их запросы.

Клон-фишинг

Клон-фишинг не такой изобретательный как адресный фишинг или уэйлинг, но от этого не менее эффективный. Этому методу атаки присущи все основные элементы фишингового мошенничества, а разница заключается в том, что вместо того, чтобы выдать себя за пользователя или организацию с конкретным запросом, злоумышленники копируют реальное электронное письмо, которое ранее было отправлено легитимной организацией. Затем хакеры используют манипуляции со ссылками для подмены реальной ссылки из исходного электронного письма и перенаправления жертвы на мошеннический сайт. Там они обманом пытаются заставить пользователей ввести учетные данные, которые злоумышленники будут использовать на реальном сайте.

Мошенники часто подделывают официальные электронные письма от розничных продавцов, например, таких как Amazon или Walmart, утверждая, что пользователю необходимо ввести свои учетные данные или платежную информацию для выполнения заказа. Ссылки в электронном письме приведут вас на целевую страницу, выглядящую как настоящая, где вы сможете ввести конфиденциальную информацию.

С развитием электронной коммерции, а также в условиях пандемии количество интернет-покупок достигло невиданных масштабов, а значит, у мошенников прибавилось работы. В период праздников, когда все массово покупают подарки, количество таких мошенников растет в геометрической прогрессии. Многие люди делают столько покупок, что перестают задумываться и замечать, что с их заказом что-то не так.

Примером фишингового мошенничества, которое набрало обороты в праздничный сезон 2020 года, является поддельное электронное письмо от Amazon, информирующее клиентов о необходимости войти в систему, чтобы обновить платежную информацию и адрес для выполнения заказа.

Анатомия фишинговых писем

Основные элементы, присущие фишинговым письмам. Ознакомьтесь с инфографикой, чтобы проверить свои знания.

|

Структурный элемент электронного письма |

Элементы фишинга |

|

Тема |

Фишинговые рассылки обычно нацелены на создание ощущения срочности и используют напористые выражения и тактику запугивания, начиная с темы письма. |

|

Отправитель / поле «От» |

Мошенники будут создавать впечатление, что электронное письмо отправлено официальным лицом из известной компании, например службой поддержки клиентов. Однако при более внимательном рассмотрении можно увидеть, что и имя отправителя, и адрес электронной почты являются подделкой и не принадлежат этой компании. |

|

Получатель / поле «Кому» |

Фишинговые электронные письма часто обезличены, в них к получателю обращаются как к «пользователю» или «клиенту». |

|

Тело письма |

Как и в теме письма, в основном тексте зачастую используются выражения, создающие ощущение срочности. Они побуждают читателя действовать, не задумываясь. Фишинговые письма также часто содержат как грамматические, так и пунктуационные ошибки. Помимо создания ощущения срочности в фишинговых письмах часто используется тактика запугивания, рассчитанная на то, что читатели перейдут по вредоносной ссылке из-за тревоги или замешательства. |

|

Вредоносная ссылка |

Подозрительная ссылка — один из главных элементов фишинговых писем, их «полезная нагрузка». Эти ссылки часто сокращаются (с помощью bit.ly или аналогичной службы) или отформатированы, чтобы выглядеть как реальная ссылка от настоящей компании и соответствовать сообщению поддельного электронного письма. |

|

Подпись в конце письма

|

Как и в случае с приветствием, подпись в конце фишингового электронного письма часто является безличной — обычно указано общее название службы поддержки клиентов, а не имя человека, и соответствующая контактная информация отсутствует. |

|

Нижний колонтитул письма

|

Нижний колонтитул фишингового электронного письма часто содержит явные признаки подделки, включая неверную дату регистрации авторского права или адрес, не соответствующий расположению настоящей компании. |

Как не стать жертвой атаки

Вот на что нужно обращать внимание каждый раз, когда вы

получаете электронное письмо с просьбой нажать на ссылку, загрузить файл или

указать свои учетные данные, даже если кажется, что письмо пришло из надежного

источника:

Вот на что нужно обращать внимание каждый раз, когда вы

получаете электронное письмо с просьбой нажать на ссылку, загрузить файл или

указать свои учетные данные, даже если кажется, что письмо пришло из надежного

источника:

· внимательно проверьте имя и домен, с которого отправляется

электронное письмо:

большинство писем от легитимных компаний не приходит с почты gmail.com, live.com и

т. д. Обычно официальные письма приходят с частных доменов;

· проверьте наличие явных орфографических ошибок в теме и тексте сообщения;

· обезличенные поля «От» и «Кому» могут быть признаком фишинга;

· не сообщайте свои учетные данные — законные отправители никогда их не попросят;

· не открывайте вложения и не загружайте подозрительные ссылки;

· сообщайте о подозрительных электронных письмах своей службе

информационной безопасности.

При малейшем подозрении на то, что полученное письмо — фишинговое, не нажимайте на него и не открывайте какие-либо вложения. Вместо этого отметьте его и сообщите ответственным лицам. Это могут быть сотрудники отдела информационной безопасности вашей компании, представители компании, чей адрес электронной почты подделывается, или ваш провайдер домена электронной почты (например, Google, Microsoft и так далее).

1.3. Безопасное использование гаджетов

Всего

за несколько лет смартфоны и планшеты превратились в неотъемлемую часть нашей

жизни. Они служат нам в качестве коммуникатора, навигационного устройства,

развлекательного центра, электронной книги, карманного тренера, кошелька и так

далее. Однако столь стремительное развитие мобильных устройств привело к тому,

что у очень многих пользователей еще не успели выработаться устойчивые навыки

обеспечения безопасности, как самих устройств, так и своих данных в них. Порой

просто удивляешься, насколько беспечными могут быть люди в обращении со своими гаджетами.

Поэтому необходимо придерживаться нескольких правил, для своей же безопасности.

Всего

за несколько лет смартфоны и планшеты превратились в неотъемлемую часть нашей

жизни. Они служат нам в качестве коммуникатора, навигационного устройства,

развлекательного центра, электронной книги, карманного тренера, кошелька и так

далее. Однако столь стремительное развитие мобильных устройств привело к тому,

что у очень многих пользователей еще не успели выработаться устойчивые навыки

обеспечения безопасности, как самих устройств, так и своих данных в них. Порой

просто удивляешься, насколько беспечными могут быть люди в обращении со своими гаджетами.

Поэтому необходимо придерживаться нескольких правил, для своей же безопасности.

| |

| |

| |

| |

|

|

Основные ошибки | Описание уязвимости |

Отсутствие блокировки | Необходимость каждый раз вводить пароль для разблокировки может несколько раздражать, но это один из самых простых способов предотвращения несанкционированного доступа и/или использования вашего телефона. Разумеется, специалисты, потратив некоторое время, смогут взломать любую защиту, но это даст вам, по крайней мере, гарантию недоступности вашего гаджета против любопытных глаз обычных людей. Лучшим видом блокировки является именно пароль. Установите автоматическую блокировку после одной минуты бездействия. |

Публичные Wi-Fi сети

| Общественные Wi-Fi сети могут быть очень удобны, но они также являются большой угрозой для вашей безопасности. С помощью несложных и общедоступных программных средств, ваши пароли, учетные данные и другая информация может быть перехвачена. Если вы пользуетесь сетью Wi-Fi в общественных местах, то лучше не заходить в свои финансовые, банковские или другие важные для вас учетные записи. Если же это необходимо, то используйте подключение через VPN или даже вашу мобильную сеть передачи данных. |

Отсутствие антивируса | Пользователи серьезно относятся к наличию антивирусной программы и обновлению ее баз на десктопе, но, при этом, категорически не понимают такой же необходимости для мобильных устройств. Между тем, по своим функциям мобильные устройства становятся практически идентичны десктопам, и появление массовых вирусных инфекций для них — это только вопрос времени. Лучше заранее подготовиться к их распространению и установить современный мобильный антивирус, тем более что выбор есть, в том числе, и бесплатных программ.

|

Игнорирование обновлений | Многие, хотя и не все, производители гаджетов выпускают периодически обновления, для улучшения функциональности и устранения проблем безопасности. Далеко не всегда они устанавливаются автоматически, иногда необходимо зайти на сайт, скачать и вручную обновить программное обеспечение своего гаджета. Не стоит игнорировать эту возможность. Ведь обновление неслучайно. Зачастую в новом обновлении прописана защита от нововыявленных атак |

Установка программ из сторонних источников | Устройства на платформе Android имеют возможность установки программ не только из официального магазина, но и из других источников. Очень часто пользователи загружают и устанавливают с сомнительных сайтов взломанные программы, содержащие различные зловреды. В результате, попытка сэкономить 1-2 доллара оборачивается значительно большими потерями. |

Фишинговые сайты | По мнению экспертов кибербезопасности RSA, пользователи смартфонов более уязвимы для фишинг-атак, чем пользователи настольных компьютеров. Им гораздо труднее распознать поддельные страницы входа в мобильном браузере, чем на десктопе. Поэтому необходимо очень внимательно относиться к ссылкам, пришедшим к вам по SMS или электронной почте, а лучше вообще использовать для посещения важных сайтов только обычный компьютер |

Права суперпользователя | Получение рута или джейлбрейк своего устройства может быть очень полезен для разблокировки дополнительных возможностей смартфона. Однако это действие подвергает огромному риску его безопасность. Особенно в тех случаях, когда хозяин устройства не слишком подготовлен технически и не очень понимает что и зачем он делает. Из-за этой операции любое приложение сможет выполнять неограниченный набор действий, в том числе, воровать информацию, рассылать сообщения, списывать деньги и так далее. Поэтому еще раз стоит подумать о том, нужно ли вам это и понимаете ли вы все последствия |

Bluetooth | Слышали ли вы о таких терминах, как bluejacking, bluebugging или bluesnarfing? Все эти термины обозначают различные виды хакерских атак с использованием подключения Bluetooth. Используя эту технику, хакер может быть до 30 метров от вас и незаметно подключиться к вашему устройству. В течение нескольких секунд они могут украсть вашу конфиденциальную информацию и даже пароли входа на различные сайты. Поэтому не забывайте выключать соединение по Bluetooth, когда оно вам не требуется. |

Автологин | Многие сервисы, сайты, социальные сети предлагают для вашего удобства опцию автоматического входа. Благодаря этому, вам не придется каждый раз вводить свои учетные данные для входа. Однако не забывайте, что любой человек, получивший доступ к вашему устройству, точно так же сможет легко зайти на любой ваш сайт. Поэтому никогда не пользуйтесь возможностью автологина и не забывайте нажимать на кнопку выхода по окончании работы с тем или иным сервисом. |

Разрешения для приложений на смартфонах

Нередко, многие из нас не глядя отвечают на всплывающие окна при запуске новой программы, выдавая необходимые разрешения и соглашаясь на настройки «по умолчанию». Пользователи не обращают внимания на то, какие права они предоставляют приложениям, но это может очень дорого обойтись.

Разберемся, в чем опасность предоставления тех или иных разрешений ненадежным приложениям и расскажем, как и где их можно настроить.

Обычные и опасные разрешения

Некоторые разрешения требуют большего внимания, чем остальные. Часть из них, например доступ к интернету и остановка работы фоновых процессов относится к категории «обычных», поскольку они не опасны для пользователя. Другие же, например доступ к календарю и контактам, запись звука, использование нательных датчиков и считывание данных с внешнего хранилища, считаются «опасными».

Пользователи ОС Android 6.0 и более новых версий могут выбирать, какие разрешения давать приложениям после их установки. В более ранних версиях выбора не было. Киберпреступники научились использовать это в свою пользу, разрабатывая приложения, для установки которых требовалось загрузить более старые уровни API.

Теперь эта лазейка в системе безопасности закрыта. С 1 августа 2018 года компания Google требует, чтобы приложения были совместимы с версией Android не младше 8.0.

Основные сведения об опасных разрешениях

Поскольку разрешения приложению необходимо предоставить перед установкой, важно знать, как они могут повлиять на вашу конфиденциальность. Существует девять групп опасных разрешений. Если пользователь предоставляет или отклоняет одно из разрешений в группе, этот выбор распространяется на остальные разрешения из той же группы. Ниже описана каждая из групп.

Нательные датчики

Эти разрешения связаны с использованием фитнес-браслетов, пульсометрами и прочими подобными гаджетами, которым позволяется следить за показателями здоровья пользователя. Но вредоносное приложение может записывать эти показатели с устройства и отправлять их на свой командный сервер.

Календарь

Эти разрешения позволяют приложениям получать доступ к событиям в календаре, изменять и удалять их, а также создавать новые события.

Разрешения на доступ к календарю используются приложениями для социальных сетей и очень полезны для планирования встреч. Однако они открывают путь ко всей личной информации, которой вы, скорее всего, не хотите делиться с посторонними.

Камера

Такие разрешения позволяют приложениям делать фото, записывать видео и аудио. Сама мысль о том, что вредоносное приложение может отправлять фотографии с вашего устройства киберпреступникам, неприятна.

Контакты

Это разрешение позволяет приложениям получать доступ к контактам, изменять и удалять их, а также добавлять новые на телефон. Вредоносные приложения могут попытаться заполучить телефонные номера и электронные письма из контактов пользователя, чтобы затем использовать их для фишинговых и других атак.

Местоположение

Эти разрешения отвечают за GPS и точки доступа Wi-Fi на телефоне. Использовав их неправомерным образом, злоумышленники могут узнать местоположение пользователя и следить за ним.

Микрофон

Эти разрешения позволяют приложениям записывать звук с помощью микрофона устройства. Если их получат особо искусные злоумышленники, они смогут включать микрофон, даже если пользователь его не использует, записывать звук и отправлять аудиозаписи разработчикам приложения.

Телефон

Эта группа разрешений предоставляет приложению доступ к номеру телефона пользователя, сведениям о сотовой сети, состоянию вызова, голосовой почте, IP-телефонии, просмотру и изменению данных журнала вызовов и даже переадресации звонков на другие номера. Вредоносные программы, получившие такое разрешение, могут следить за тем, как пользователь использует телефон, и даже совершать вызовы без его разрешения.

SMS

Получив эти разрешения, можно просматривать, получать и отправлять SMS, а также получать push-уведомления по протоколу WAP и MMS-сообщения. Известно, что вредоносные приложения используют эти разрешения, не только чтобы отслеживать существующие сообщения, но и чтобы использовать телефон для рассылки спама и подписки его на нежелательные платные услуги.

Память

Эти разрешения отвечают за доступ ко внутренним и внешним хранилищам устройства. Получившие их вредоносные программы могут просматривать, создавать и изменять документы, фотографии, музыку и другие файлы на телефоне.

Права администратора и суперпользователя

Помимо обычных разрешений, с которыми вам придется столкнуться, существует еще два расширенных варианта доступа к устройству, о которых следует знать.

Права администратора устройства

Эти права позволяют вам или приложению вносить изменения в систему устройства. Это включает смену пароля, блокировку телефона и даже удаление с него всех данных. Защитные приложения, как например Avast Mobile Security для Android, используют права администратора для удаленной блокировки устройства и стирания с него данных в случае кражи. Конечно, если такие права получит вредоносное приложение, это может поставить под угрозу телефон.

Права суперпользователя

Это права самого высокого уровня для Android-устройств. Права суперпользователя предоставляют доступ ко всем базовым функциям устройства. Тот, кто ими владеет, может делать с устройством все, что угодно. Хотя по умолчанию эти права отключены, известно, что киберпреступники работают над тем, чтобы получить к ним доступ.

Например, игра Colourblock, обнаруженная в магазине Google Play, оказалась трояном, пытающимся получить права суперпользователя. Подробнее об опасных играх из Google Play мы писали ранее.

Проверка запроса приложения на получение разрешения

Система Android отображает разрешения, которые необходимо предоставить перед установкой приложения, однако существует еще несколько способов проверить их.

Просмотр запрашиваемых разрешений до установки приложения

Во-первых, на странице каждого приложения в магазине Google Play содержится перечень требуемых для его работы разрешений. Прокрутите вниз до раздела Разработчик и коснитесь пункта Посмотреть разрешения, чтобы увидеть разрешения, требуемые для приложения.

Управление разрешениями приложений после установки

Как уже упоминалось ранее, теперь можно просматривать разрешения приложений и управлять ими после установки на ваш Android. Поочередно выберите такие пункты: Настройки > Приложения > Загруженные приложения > [Приложение, которое необходимо проверить] > Разрешения. На этой вкладке можно предоставить или отменить разрешение.

Управление несколькими приложениями с одинаковыми разрешениями

В Android для каждого разрешения предусмотрен отдельный экран, с помощью которого можно проверить, какие разрешения используют приложения. Поочередно выберите такие пункты: Настройки > Приложения > [Значок шестеренки вверху] > Разрешения приложений.

Предоставляйте разрешения ответственно

Защита состоит из двух факторов — технического и человеческого. Технический фактор — это автоматизированное программное обеспечение для киберзащиты: антивирус, брандмауэр и прочее. Они защищают устройство, обнаруживая вредоносное ПО и блокируя его.

Человеческий фактор полностью зависит от пользователя. На вас, как на пользователя смартфона, возлагается ответственность за разрешения, предоставленные сторонним приложениям и программам. Будьте внимательны. Следите за предоставляемыми разрешениями.

Если вы предоставите вредоносному приложению разрешение на доступ к своему устройству, то мало какие меры безопасности помогут предотвратить утечку. В конце концов, все в ваших руках.

Всегда внимательно изучайте разрешения, которые у вас запрашивают. Сначала это может показаться неудобным, но полученная информация поможет вам защитить свое устройство.

1.4. Социальные сети

Очень многое о жизни человека можно узнать из его аккаунта в социальной сети. Разберемся с принципами защиты информации в социальных сетях.

Очень многое о жизни человека можно узнать из его аккаунта в социальной сети. Разберемся с принципами защиты информации в социальных сетях.

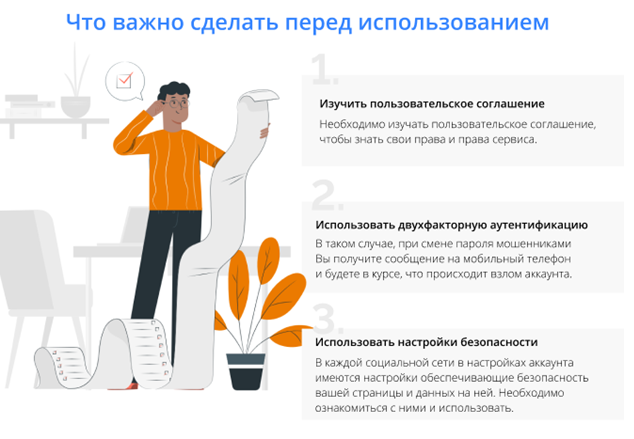

1. Внимательно изучать пользовательского соглашения.

При регистрации обычно одним из пунктов выступает Пользовательское соглашение, на которое мало кто обращает внимание, автоматически нажимаю кнопку «Принимаю». Так делать нельзя. Одним из пунктов соглашения может быть фраза «Любые данные и материалы, введенные пользователем, являются бесспорной собственностью ресурса». Приведенная выше формулировка означает, что владельцы соцсети (сайта) могут делать с публикуемым (размещенными в аккаунте) контентом, что угодно.

2. Указывать минимальное количество личных данных в аккаунте

Нет необходимости вводить в аккаунте много личной информации. Стоит заполнять только обязательные пункты раздела «о себе», которые отмечены звездочкой. Если какая-либо социальная сеть требует больше «обязательных» сведений – не стоит регистрироваться в ней.

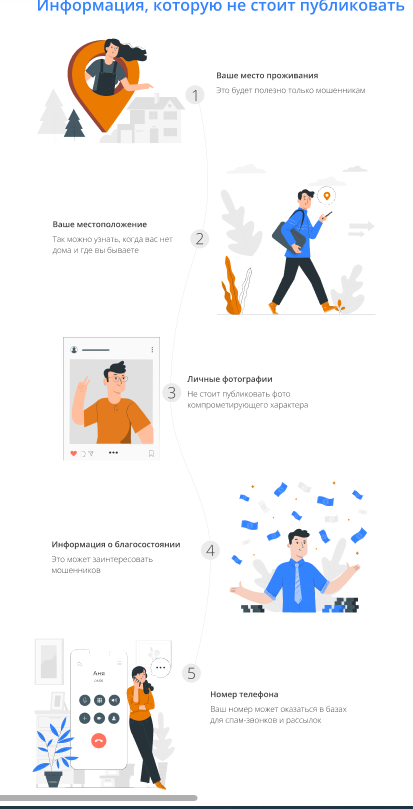

3. Выставлять минимальное количество «подробных» фотографий

Мода на селфи, фото и текстовое описание своей жизни в социальных сетях с детальными подробностями в настоящее время является нормой. Но по фотографии можно многое узнать о человеке – получить информацию о его внешности, о месте, где он находится, обстановке у него дома, окружающих людях, некоторые фотографии могут быть компрометирующего характера. Нужно помнить - прежде чем выставить определенное фото, проанализируйте важность этого поступка.

4. Не выставлять информацию об адресе проживания

Информация об адресе может быть полезна только мошенникам, зачем ее указывать в социальной сети? Адрес важно указывать пользователям, которые делают в сети бизнес. А обычному пользователю адрес сообщать всем в интернете не нужно.

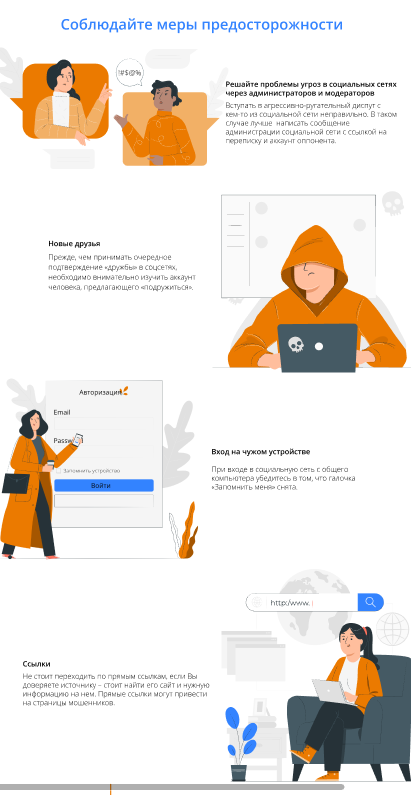

5. Проявлять осторожность при знакомстве и дружбе в социальных сетях

Прежде, чем принимать очередное подтверждение «дружбы» в соцсетях, необходимо внимательно изучить аккаунт человека, предлагающего «подружиться». Тем более, если его лицо незнакомо. Если аккаунт нового «друга» закрыт от доступа «не друзьям» и не возможно составить предварительного мнения об этом персонаже –стоит задуматься необходимости добавлять его «в друзья».

Также стоит быть осторожными при общении на сайтах знакомств. Если решите встретится с новым знакомым – то стоит это делать только в людных местах.

6. Не выставлять напоказ информации о благосостоянии

Фотографии своих дорогих украшений, гаджетов, предметов антиквариата и т.п. могут послужить провокацией, заинтересовать мошенников. Знакомые и друзья могут оценить эти вещи лично в Вашем присутствии, не стоит выставлять такие фото в социальных сетях.

Фотографии своих дорогих украшений, гаджетов, предметов антиквариата и т.п. могут послужить провокацией, заинтересовать мошенников. Знакомые и друзья могут оценить эти вещи лично в Вашем присутствии, не стоит выставлять такие фото в социальных сетях.

7. Не указывать информацию о банковских картах

Не стоит указывать номер своей банковской карты нигде, кроме защищенных платежных систем. Социальные сети к ним не относятся.

8. Не входить в аккаунт в социальной сети с галочкой на «Запомнить меня»

Конечно, удобно входить в сеть с охранением пароля, но это допустимо только на личном защищенном компьютере или смартфоне. При входе в социальную сеть с общего компьютера, на работе или учебе, у друзей убедитесь в том, что что галочка «Запомнить меня» не стоит при вводе логина-пароля (она обычно «по умолчанию» активна).

9. Не выкладывать информацию о своем местоположении

Данная информация может быть полезна для преступников, чтобы спланировать время, когда можно будет попасть в вашу квартиру или дом.

10. Не указывать в аккаунте номер телефона

Данная информация оправдана только в тех случаях, когда у Вас коммерческий аккаунт. В противном случаю минимальная угроза - холодные или немые постоянные звонки от различных компаний.

11. Проявлять осторожность при изучении выгодных предложения в социальных сетях

Информация о распродажах, акциях, выгодных предложениях – норма в наши дни. Не стоит переходить по прямым ссылкам, ели Вы доверяете источнику – стоит найти его сайт и нужную информацию на нем. Прямые ссылки могут привести на страницы мошенников.

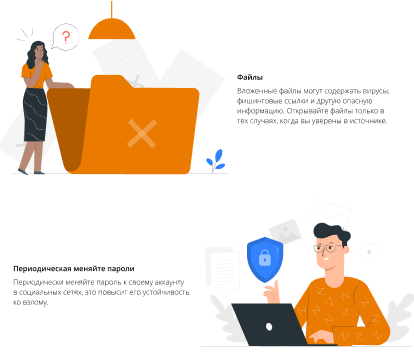

12. Периодическая менять пароли к аккаунтам социальных сетей

Желательно периодически менять пароль к своему аккаунту в социальных сетях, это повысит его устойчивость к взлому.

13. Не открывать вложенные файлы, если Вы не уверены в источнике

Вложенные файлы могут содержать вирусы, фишинговые ссылки и другую опасную информацию. Открывайте файлы только в тех случаях, когда вы уверены в источнике.

Вложенные файлы могут содержать вирусы, фишинговые ссылки и другую опасную информацию. Открывайте файлы только в тех случаях, когда вы уверены в источнике.

14. Решать проблемы угроз в социальных сетях через админов и модераторов

Вступать в агрессивно-ругательный диспут с неким персонажем из социальной сети неправильно. В таких случаях необходимо написать сообщение администрации социальной сети с указанием ссылок на переписку и аккаунт оппонента. В пользовательском соглашении социальной сетей всегда указывается, что пользователи не могут проявлять агрессию и т.п. Поэтому после обращения администрация блокирует доступ оппонента к своему аккаунту.

15. Использовать двухфакторную аутентификацию для смены пароля

В таком случае, при смене пароля мошенниками Вы получите сообщение на мобильный телефон и будете в курсе, что происходит взлом аккаунта.

16. Использовать функционала в вопросах безопасности социальной сети

У каждой социальной сети, в каждом ее пользовательском аккаунте имеются кнопки функционала, обеспечивающего безопасность личности, открывшей данный соцаккаунт. Необходимо ознакомиться с ними и использовать.

17. Не иметь аккаунт в социальных сетях, которые не способны обеспечить безопасность

В таком случае необходимо немедленно закрывать свой аккаунт в социальной сети, удалить страницу полностью – самостоятельно, если есть такая возможность, или через администрацию социальной сети

1.5. Личные кабинеты на сайтах и в приложениях

Первое,

с чем сталкивается каждый пользователь на сайтах и

приложениях— Личный кабинет. В нем хранятся все услуги, персональные

данные и денежные средства на балансе аккаунта, поэтому необходимо

уделить внимание защите вашего Личного кабинета.

Первое,

с чем сталкивается каждый пользователь на сайтах и

приложениях— Личный кабинет. В нем хранятся все услуги, персональные

данные и денежные средства на балансе аккаунта, поэтому необходимо

уделить внимание защите вашего Личного кабинета.

Независимо от того, сколько у пользователя заказанных услуг: один домен или десятки серверов, он может стать жертвой злоумышленников.

Разработаны некоторые рекомендации по безопасности и защите данных.

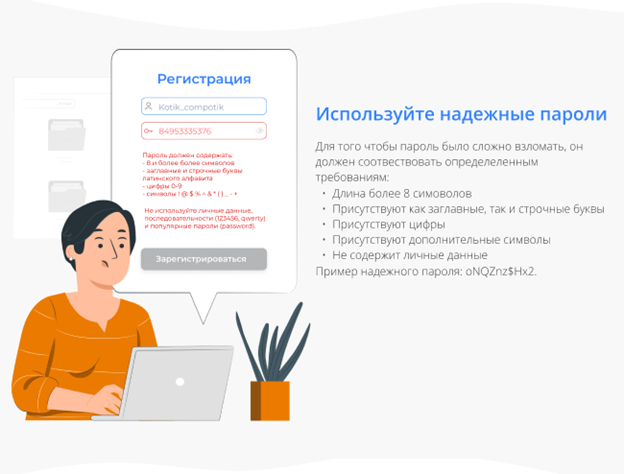

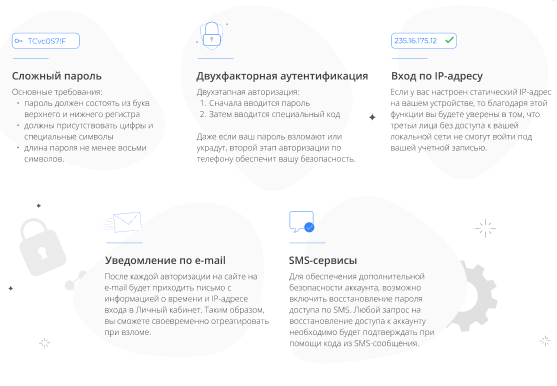

Сложный пароль

Обратите внимание на криптоустойчивость пароля для входа в Личный кабинет. На различных сайтах требования к паролю различны. Но, по возможности, пароль должен состоять из букв верхнего и нижнего регистра. Также в нем должны присутствовать цифры и специальные символы. Длина пароля составляла не менее 8-и символов.

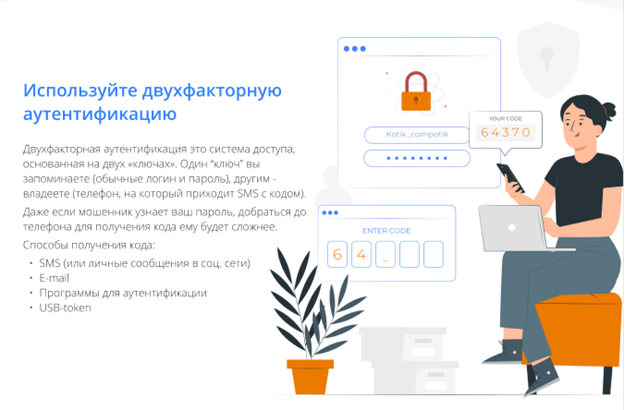

Двухфакторная авторизация

Двухфакторная

авторизация — одна из обязательных процедур для защиты Личного

кабинета. Авторизация в Личном кабинете будет происходить в два

этапа. После ввода пароля необходимо подтвердить вход

при помощи кода, который будет отправлен

в SMS-сообщении на указанный номер телефона.

в два

этапа. После ввода пароля необходимо подтвердить вход

при помощи кода, который будет отправлен

в SMS-сообщении на указанный номер телефона.

Даже если ваш пароль взломают или украдут, второй этап авторизации по телефону обеспечит вашу безопасность.

Ограничения на вход в Личный кабинет по IP-адресу

Если вы входите в Личный кабинет только с домашнего или рабочего компьютера, где установлены статические IP-адреса, данная процедура надежно защитит ваш аккаунт.

Благодаря этой функции вы будете уверены в том, что третьи лица без доступа к вашей локальной сети не смогут авторизоваться в вашем Личном кабинете. Эта функция возможна не на всех сайтах.

Уведомление по e-mail при входе в Личный кабинет

При подключении этого средства защиты после каждой авторизации на сайте на контактный e-mail будет приходить письмо с информацией о времени и IP-адресе входа в Личный кабинет. Данные уведомления будут полезны, если вы бываете в Личном кабинете крайне редко или только когда необходимо продлить услугу или домен. Таким образом, вы сможете своевременно отреагировать при взломе или краже пароля и принять меры по устранению угрозы безопасности. Эта функция возможна не на всех сайтах.

SMS-сервисы

Один из полезных инструментов для управления Личным кабинетом — SMS-сервисы. Он также позволит защитить ваш Личный кабинет и напомнить вам, что баланс близок к указанному минимальному порогу.

С помощью данного сервиса вы можете подключить:

SMS-подтверждение входа в личный кабинет;

SMS-подтверждение для передачи домена в управление на другой аккаунт;

SMS-напоминание о достижении порога баланса, который вы указываете самостоятельно;

SMS-подтверждение для восстановления пароля аккаунта.

Эта функция возможна не на всех сайтах.

Восстановление пароля по e-mail

При «забытии» пароля от Личного кабинета, возможна отправка письма с его восстановлением на e-mail, который был указан при регистрации.

Для обеспечения дополнительной безопасности аккаунта, возможно включить восстановление пароля доступа по SMS. При включенной опции любой запрос на восстановление доступа к аккаунту необходимо будет подтверждать при помощи кода из SMS-сообщения, который будет отправлен на указанный номер телефона.

Для дополнительной безопасности можно отключить Восстановление пароля по e-mail. В таком случае, если злоумышленники получат доступ к вашей электронной почте, они не смогут получить доступ к вашему аккаунту на сайте.

1.6. Безопасные пароли

Надежный

пароль – это главный барьер, который мешает взломать большинство ваших

аккаунтов в сети. Если вы не пользуетесь современными методиками создания

паролей, то вполне возможно, что мошенники смогут подобрать их буквально за

несколько часов.

Надежный

пароль – это главный барьер, который мешает взломать большинство ваших

аккаунтов в сети. Если вы не пользуетесь современными методиками создания

паролей, то вполне возможно, что мошенники смогут подобрать их буквально за

несколько часов.

Угрозы безопасности паролей

Скомпрометированные пароли открывают киберпреступникам доступ к вашим важнейшим личным данным. Так что вам нужны такие пароли, которые хакерам нелегко будет угадать или подобрать.

Большинство пользователей сейчас умеют создавать пароли, которые тяжело подобрать вручную. Когда-то этого было достаточно, чтобы противостоять краже данных. Помните, что преступники будут использовать любую информацию о вас, которую смогут найти, а также распространенные способы составления паролей, чтобы угадать ваш пароль. Когда-то вы могли использовать простую «хu7р0с7b» – подстановку похожих символов. Но сейчас она уже известна хакерам.

Современные киберпреступники используют сложные технологии, чтобы украсть ваши пароли. Это очень важно знать, потому что многие пытаются составлять пароли, которые трудно отгадать человеку, но не принимают в расчет существование эффективных алгоритмов и специальных программ, которые учитывают пользовательские «хитрости» при разгадывании паролей.

Вот некоторые из методов, которые помогают хакерам проникнуть в ваш аккаунт:

Перебор по словарю: использование программы, которая автоматически комбинирует распространенные слова из словаря, используя их часто встречающиеся сочетания. Пользователи стараются придумывать пароли, которые легко запомнить, так что подобные методы взлома следуют очевидным шаблонам.

Данные из социальных сетей и другая раскрытая вами личная информация также могут оказаться полезными злоумышленникам. Пользователи часто используют для составления паролей имена и дни рождения, клички домашних животных и даже названия любимых спортивных команд. Всю эту информацию очень легко узнать, потратив немного времени на изучение ваших аккаунтов в соцсетях.

При брутфорс-атаках используются автоматические программы, перебирающие все возможные сочетания символов до тех пор, пока не найдется ваш пароль. В отличие от перебора по словарю, брутфорс-алгоритмы с трудом справляются с длинными паролями. А вот короткие пароли в некоторых случаях удается подобрать буквально за несколько часов.

Фишинг – это попытка заставить вас самостоятельно отдать мошеннику деньги или важную информацию. Мошенники обычно пытаются выдать себя за представителей организаций, которым вы доверяете, или даже за ваших знакомых. Они могут позвонить вам по телефону, написать SMS, электронное письмо или сообщение в соцсетях. Кроме того, они могут пользоваться поддельными приложениями, сайтами или аккаунтами в социальных сетях.

Утечки данных – это еще одна опасность, угрожающая и паролям, и другой важной информации. Компании все чаще становятся жертвами взлома; хакеры могут продавать или публиковать украденные данные. Утечки данных представляют для вас особенно большую угрозу, если вы используете один и тот же пароль в разных местах: весьма вероятно, что ваши старые аккаунты могут быть скомпрометированы, и это открывает для злоумышленников доступ и к другим вашим данным.

Как создать надежный пароль

Чтобы защититься от новейших методов взлома, вам нужны сверхнадежные пароли. Если вы хотите узнать, насколько надежен ваш пароль, и повысить его стойкость, мы подготовили несколько вопросов и советов, которые помогут вам:

Ваш пароль длинный? Постарайтесь создать пароль длиной как минимум 10–12 символов, а лучше даже еще длиннее.

Ваш пароль трудно угадать? Избегайте простых последовательностей («12345», «qwerty») – такие пароли подбираются за считаные секунды. По той же причине избегайте распространенных слов («password1»).

Разнообразен ли состав символов в вашем пароле? Заглавные и строчные буквы, символы, цифры – всем им найдется достойное место в вашем пароле. Чем больше в пароле разнотипных символов, тем он менее предсказуем.

Есть ли в вашем паролеочевидные подстановки символов? Например, ноль вместо буквы «О». Современные хакерские программы учитывают подобные замены, так что старайтесь их избегать.

Есть ли в вашем пароле необычные сочетания слов? Кодовые фразы надежнее, если слова в них идут в неожиданном порядке. Даже если вы используете обычные слова, берите такие, которые не связаны друг с другом по смыслу, и расставляйте их нелогичным образом. Это поможет противостоять словарному подбору.

Сможете ли вы запомнить свой пароль? Составляйте пароль так, чтобы он был понятен вам, но труден для машинного подбора. Даже случайные наборы символов можно запомнить, если они хоть сколько-нибудь читаемы, а также благодаря мышечной памяти. Но вот пароль, который не пустит в ваш аккаунт даже вас самих, бесполезен.

Пользовались ли вы этим паролем раньше? Повторное использование паролей может скомпрометировать сразу несколько аккаунтов. Каждый пароль должен быть уникальным.

Используете ли вы правило, которое трудно разгадать компьютеру? Например, пароль из трех 4-буквенных слов, в которых первые две буквы заменяются цифрами и символами. Выглядит это так: «?4ей#2ка?6цо» вместо «улейрукалицо»

Типы надежных паролей

Существует два основных подхода к составлению надежных паролей.

Кодовые фразы основаны на сочетании нескольких существующих слов. В прошлом довольно часто использовались редкие слова с подстановкой символов и вставкой случайных символов посередине, например «Tr1Ck» вместо «trick» или «84sk37b4LL» вместо «basketball». Сейчас алгоритмы взлома уже знакомы с этим методом, так что хорошие кодовые фразы обычно представляют собой сочетание распространенных слов, не связанных друг с другом и расположенных в бессмысленном порядке. Или, как вариант, – предложение, которое разбивается на части, и эти части расставляются по правилам, известным только пользователю.

Пример кодовой фразы – «коровА!жгИ%алыЙ?фагоТъ» (здесь использованы слова «корова», «жги», «алый» и «фагот»).

Кодовые фразы работают, потому что:

их легко запомнить;

они устойчивы и к словарным, и к брутфорс-алгоритмам подбора.

Цепочки случайных символов – это бессистемные сочетания символов всех видов. В таких паролях задействованы строчные и прописные буквы, символы и числа в случайном порядке. Поскольку расстановка символов не следует никакому определенному методу, угадать такой пароль невероятно трудно. Даже специализированным программам могут понадобиться триллионы лет, чтобы взломать такой пароль.

Пример цепочки случайных символов: «f2a_+Vm3cV*j» (ее можно запомнить, например, с помощью мнемонической фразы: «фрукты два ананаса подчеркнули и добавили VISA музыка 3 цента VISA умножает джинсы»).

Цепочки случайных символов работают, потому что:

- их практически невозможно угадать;

- их очень сложно взломать;

- их можно запомнить с помощью мышечной памяти и мнемотехники.

Пароли предоставляют вам доступ ко множеству важных сервисов, так что храните их как можно надежнее.

Чтобы обеспечить безопасность:

- Не записывайте пароли на бумажках.

- Не храните пароли в приложении «Заметки» на телефоне.

- Не сохраняйте пароли в автозаполнении браузера.

- Вместо этого пользуйтесь следующими методами:

Часто обновляйте самые важные пароли. И старайтесь, чтобы новый пароль был не похож на старый. Менять лишь несколько символов в прежнем пароле – вредная практика. Обновляйте пароли регулярно, например каждый месяц. Даже если вы обновляете не все пароли, регулярно меняйте их хотя бы для следующих сервисов:

- интернет-банкинг;

- оплата счетов;

- основной пароль менеджера паролей;

- социальные сети;

- электронная почта;

- личные кабинеты телефонного оператора и интернет-провайдера.

Наконец, помните: если ваш пароль удобен для вас, скорее всего, он удобен и для взломщиков. Сложные пароли – лучший способ защитить себя.

2. Этика поведения в цифровом пространстве

Этика поведения в цифровом пространстве

2.1. Цифровая репутация

Приватности больше нет. В наши дни понятие о неприкосновенности частной жизни теряет актуальность. Запятнать репутацию можно в один миг.

Повсеместное распространение мобильных технологий и социальных сетей привело к тому, что мы должны жить так, словно наши мама, босс, тренер и враги наблюдают за нами. Потому что так оно и есть. Идет ли речь о личной жизни или о карьере, ваша репутация в интернете сегодня определяет и вашу репутацию вне его. И возрастающую «прозрачность» современного мира важно использовать себе на пользу.

Эти советы помогут вам достичь успеха в современной digital-реальности и оставить после себя достойное цифровое наследие.

Правило 1. Необдуманно выложенный контент

По статистике, каждый третий когда-либо писал посты или выкладывал фотографии, о которых потом пришлось сожалеть.

Правило 2. При выкладывании информации ориентируйтесь на авторитетных наблюдателей

Не выкладывайте в интернет информацию, которая может смутить авторитетных наблюдателей (например, Вашу маму, работодателя и т.д.). Помните, что 70% HR-специалистов признались, что им доводилось отклонять кандидатуру из-за информации в онлайн. Поэтому всегда думайте дважды, прежде чем выложить очередной пост, твит или обновить статус.

Правило 3. Уберите лишнее

Основатель Facebook Марк Цукерберг говорил, что «фокус в том, чтобы не добавлять что-то, а убирать лишнее», а Стив Джобс гордился теми проектами, которые он и Apple решили НЕ претворять в жизнь.

Основатель Facebook Марк Цукерберг говорил, что «фокус в том, чтобы не добавлять что-то, а убирать лишнее», а Стив Джобс гордился теми проектами, которые он и Apple решили НЕ претворять в жизнь.

Определитесь со своими приоритетами. Британские психиатры открыли, что чтение сообщений во время решения творческой задачи понижает Ваш IQ на 10 пунктов. Это как если бы вы не спали 36 часов.

Правило 4. Заполняйте свои профессиональные профили

Например, профиль на сайте по поиску работы. В таком случае у вас в 40 раз больше шансов получить предложение о работе по сравнению с человеком, не проявившим такой скрупулезности и до конца профайл не заполнившим. Ориентируйтесь на индикатор в правом верхнем углу, чтобы понять, заполнен ли ваш профиль до конца.

Правило 5. Не откровенничайте в интернете

Если вы не можете сказать о чем-то в полный голос в реальной жизни — не публикуйте это в Сети. Если вы сомневаетесь, стоит ли писать какой-то пост, спросите себя: «Смог бы я сказать это большой группе людей в личном общении?». Если ответ «Нет» или «Возможно, нет», — не публикуйте это.

Если вы не можете сказать о чем-то в полный голос в реальной жизни — не публикуйте это в Сети. Если вы сомневаетесь, стоит ли писать какой-то пост, спросите себя: «Смог бы я сказать это большой группе людей в личном общении?». Если ответ «Нет» или «Возможно, нет», — не публикуйте это.

Если вы не уверены, является ли какая-то информация конфиденциальной для вашей компании, не спешите размещать ее в Интернете, пока не будете уверены на 100%, что это не повредит бизнесу. Преступления и незаконная деятельность должны быть раскрыты, все остальные тайны лучше держать при себе.

Пример: звезда национальной Лиги по американскому футболу Ариан Фостер выложил в Twitter снимок своей травмы подколенного сухожилия. Так поступать не стоит, если среди подписчиков ваши соперники, которые могут использовать информацию о вашей травме в свою пользу в следующем матче.

Правило 6. Вы настоящий и ваша репутация — теперь одно и то же

Ваша истинная сущность — это то, что вы делаете «за закрытыми дверями» или когда выдумаете, что за вами никто не наблюдает. Это ваша истинная сущность, ваши убеждения и ценности. Репутация — это то, каким вы выглядите в глазах окружающих.

Пример: 17-летняя бегунья из Салема Меган Фогель выиграла 1600-метровый забег на первенстве штата Огайо по легкой атлетике, но прославилась благодаря последнему месту на другой дистанции, собрав миллионы просмотров на YouTube. На забеге в 3200 метров Фогель была почти у финиша, когда одна из ее соперниц, Арден Мак Мас, упала. Вместо того чтобы продолжить забег, Фогель остановилась и помогла конкурентке добраться до финишной черты, позаботившись о том, чтобы Арден пересекла ее первой. «Помогая ей финишировать, я испытала гораздо больше удовлетворения, чем если бы выиграла первенство штата», — сказала Меган Фогель журналистам.

В результате распространения цифровых устройств и связи разница между вашей истинной сущностью и репутацией теперь равна нулю. Все, что мы делаем или говорим, транслируется по всему миру. Результат? Репутация = Истинная Сущность.

Правило 7. Ваша конфиденциальность — ваша забота

Социальные сети, несмотря на их лучшие намерения и инструменты, не позаботятся о вашей конфиденциальности так, как это можете сделать вы. Вы должны взять на себя ответственность за свою конфиденциальность в интернете.

Социальные сети, несмотря на их лучшие намерения и инструменты, не позаботятся о вашей конфиденциальности так, как это можете сделать вы. Вы должны взять на себя ответственность за свою конфиденциальность в интернете.

Обращайте внимание на письма, сообщающие о взломе вашего аккаунта, но никогда не нажимайте на содержащиеся в них ссылки, иначе можете стать жертвой фишинга и попасть на мошеннические сайты, цель которых — кража ваших логинов и паролей.

Правило 8. Имейте одну страничку в социальной сети

Несколько аккаунтов в одной социальной сети ведет к развитию нескольких цифровых личностей. Избегайте этого. Оптимальным вариантом является наличие двух аккаунтов — например, одного в профессиональной сети (для делового общения) и второго — для личных контактов.

Несколько аккаунтов в одной социальной сети ведет к развитию нескольких цифровых личностей. Избегайте этого. Оптимальным вариантом является наличие двух аккаунтов — например, одного в профессиональной сети (для делового общения) и второго — для личных контактов.

Правило 9. Не жалуйтесь в интернете

Помните: все, что вы размещаете в Сети, написано «чернилами», а не «карандашом». Вы хотите, чтобы ваши цифровое наследие было заполнено жалобами? Никогда не жалуйтесь на конкретного человека. Средний человек жалуется 15–30 раз в день. Вы можете выгодно отличиться, просто перестав это делать.

Пример: сотрудник одного digital-агентства решил пожаловаться в свой Twitter по поводу непростой дороги на работу: «Я считаю, что это нелепо, что Детройт известен как автомобильный город и при этом здесь никто на хрен не умеет водить». Надо сказать, что в обязанности молодого человека входило ведение официального Twitter-аккаунта компании Chrysler — одного из приоритетных клиентов агентства. В порыве чувств он нажал не на ту кнопку и вместо того, чтобы твитнуть пост в свой аккаунт, он разместил это сообщение на официальном аккаунте Chrysler с миллионами подписчиков. В результате он и его агентство были отстранены от работы.

Правило 10. Поделитесь добром

Вы наверняка слышали, что добрые дела надо делать бескорыстно, не ожидая ничего взамен. Благодаря социальным сетям порадовать кого-то стало значительно проще.

Вы наверняка слышали, что добрые дела надо делать бескорыстно, не ожидая ничего взамен. Благодаря социальным сетям порадовать кого-то стало значительно проще.

Возьмите за правило ежедневно благодарить одного человека. Напишите добрые слова о ком-то в блог, инстаграмм, вконтакте, SMS или отправьте их по электронной почте. Исследования показывают, что размещение позитивной информации о других помогает вам стать счастливее.

Пример: Кевин Курвик, школьник из Миннесоты и капитан местной футбольной команды, использовал Twitter во благо. Курвик создал анонимный аккаунт @OsseoNiceThings, чтобы противостоять «киберхулиганам» (cyberbully; по определению Куалмана, «кибер-хулиганы» — это люди, которые оскорбляют кого-либо в Интернете с целью испортить его репутацию. — Прим. пер.). Когда кто-то из школьников становился жертвами их нападок, Курвик писал хорошие вещи об этом человеке, чтобы поддержать его. Со временем движение Nice things распространилось по всей стране и за ее пределами — подобные аккаунты появились во многих городах США, а также в Австралии и Англии.

Правило 11. Хвалите публично, критикуйте с глазу на глаз

Никогда не критикуйте босса, маму, учителя или тренера; худшее, что вы можете сделать, — это осудить кого-либо публично, особенно в Интернете.

Если у вас возникли проблемы с кем-то, как можно скорее попытайтесь поговорить с ним лично. Если это невозможно, побеседуйте по телефону или с помощью видеочата. Всегда старайтесь разрешить конфликт тет-а-тет.

Правило 12. Семь раз отмерь, один раз «запость»

Подобно хорошей портнихе, которая отмеряет ткань семь раз и лишь потом берется за ножницы, мы должны столь же ответственно относиться к нашим постам в интернете. Перечитайте текст хотя бы дважды, проверяя его на грамматические ошибки и опечатки, которые могут свести на нет обаяние даже самого продуманного сообщения.

И помните, что короткие и хлесткие комментарии — всегда самые лучшие.

Если вам приходится думать дольше трех секунд, уместно ли то, что вы хотите опубликовать, то, скорее всего, это неуместно.

Правило 13. Мы все совершаем ошибки в интернете. Самое важное — уметь их признавать

По статистике 83% покупателей понравится, если бренд отреагирует на их жалобу в Twitter. Однако 76% жалоб остается без ответа. Возьмите ответственность за свои ошибки и примите шаги к их исправлению.

Аморальное поведение в Интернете может привести к потере работы и разрушить репутацию.

В следующий раз, когда сделаете ошибку:

- Признайте ее.

- Публично извинитесь.

- Опубликуйте информацию о том, какие шаги планируете предпринять, чтобы исправить ситуацию.

- Следуйте этим шагам.

- Сделайте вывод из этой ситуации.

Кроме того, в критической ситуации важно реагировать быстро. Быстрый, короткий ответ через четыре минуты — это лучше, чем идеальный ответ четыре дня спустя.

Цифровой отпечаток, цифровой след — след в интернете, след в digital-пространстве, след в цифровом пространстве — все, что вы размещаете о себе в интернете, будь то обновление статуса, сообщение в блоге, фотография или видео, твит и т. д.

Цифровые облака — то, что люди пишут о человеке или организации в интернете. На формирование цифровых облаков влияет деятельность как в интернете, так и в обычной жизни. Практически каждый человек и каждая компания имеет digital-облака, даже если не оставляет в Сети своих цифровых отпечатков.

Цифровое наследие — результат вашей деятельности в интернете, сформировавшийся из множества цифровых следов и цифровых облаков. Цифровое наследие будет иметь значение как 5 секунд спустя, так и 50, а может, и 500 лет спустя.2.2. Кибербуллинг

Кибербуллинг – это вид травли с применением интернет-технологий, включающий оскорбления, угрозы, клевету, компромат и шантаж, с использованием личных сообщений или общественного канала. Если при обычном буллинге используются вербальные и физические акты насилия, в том числе и психологического, то для кибербуллинга нет необходимости личного присутствия. Все действия совершаются с использованием email, сообщений в месседжерах и соцсетях, а также посредством выкладывания фото и видео-материалов, содержащих губительную для репутации жертвы информацию, в общественную сеть.

Кибербуллинг – это вид травли с применением интернет-технологий, включающий оскорбления, угрозы, клевету, компромат и шантаж, с использованием личных сообщений или общественного канала. Если при обычном буллинге используются вербальные и физические акты насилия, в том числе и психологического, то для кибербуллинга нет необходимости личного присутствия. Все действия совершаются с использованием email, сообщений в месседжерах и соцсетях, а также посредством выкладывания фото и видео-материалов, содержащих губительную для репутации жертвы информацию, в общественную сеть.

Кибербуллинг в социальных сетях и на других ресурсах осуществляется регулярно и довольно длительное время. Единичные случаи конфликтов и оскорблений не могут расцениваться, как кибербуллинг. Проявления могут включать оскорбления в комментариях, личных сообщениях и публичных беседах. Домогательства интимного, материального или любого другого характера могут исходить от реального ближайшего окружения, а также от совершенно незнакомых людей, случайно заметивших профиль жертвы. Подобному террору характерна настойчивость, вмешательство в личное время, особенно по ночам и наличие угроз.

Для того чтобы скомпрометировать человека могут создаваться страницы, копирующие его личную информацию, для дальнейшего оскорбления (например, учителей, родителей или друзей) якобы от его лица. С этой же целью может подбираться пароль к реальной странице человека. При неблагоприятном завершении отношений в качестве мести другим партнером могут быть опубликованы в сети интимные фотографии, банковские счета или разглашение любой другой личной информации.

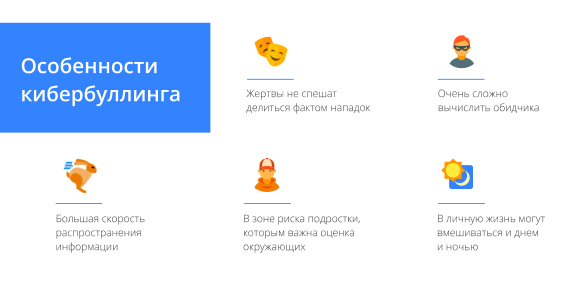

Особенности кибербуллинга

Жертвы кибербуллинга обычно более уязвимы, чем те, кто подвергается непосредственным нападкам. Это объяснимо самими особенностями травли в интернет-пространстве, происходящей постоянно. Нет защиты в виде прекращения учебного дня – в личную жизнь могут вмешиваться постоянно, в любое время суток и по всевозможным источникам. Конечно, с одной стороны, агрессора можно заблокировать, добавить в черный список, однако не дает гарантии, что человек не станет использовать другой аккаунт или другую сеть общения. Спрятаться дома не получится, точно так же, как и попросить защиты у старших или руководящих – регламент общения онлайн не подразумевает вмешательства других людей.

Жертвы кибербуллинга обычно более уязвимы, чем те, кто подвергается непосредственным нападкам. Это объяснимо самими особенностями травли в интернет-пространстве, происходящей постоянно. Нет защиты в виде прекращения учебного дня – в личную жизнь могут вмешиваться постоянно, в любое время суток и по всевозможным источникам. Конечно, с одной стороны, агрессора можно заблокировать, добавить в черный список, однако не дает гарантии, что человек не станет использовать другой аккаунт или другую сеть общения. Спрятаться дома не получится, точно так же, как и попросить защиты у старших или руководящих – регламент общения онлайн не подразумевает вмешательства других людей.

Еще одна особенность, делающая кибербуллинг более мощным оружием, чем нападки в реальной жизни – это скорость распространения информации. В интернете информация распространяется в секунды, и компрометирующее видео может быть просмотрено всеми общими знакомыми и сотней посторонних людей в течение десяти минут после съемки. Кроме того ширина задействованной аудитории при использовании не личных сообщений достигает колоссальных размеров. Все файлы хранятся в сети и могут быть вновь подняты даже после того, как первая волна улеглась.

Удалить полностью информацию, попавшую в сеть практически невозможно и требует больших затрат, как времени, так и сил. Кроме этой сложности противостоять кибератакам мешает возможность анонимности. В большинстве случаев для кибербуллинг травли создаются искусственные страницы и адреса, человек не выдает своей личности и продолжает нервировать жертву, не раскрывая своей личности. Жертвы кибербуллинга могут впадать в состояние страха, достигающего параноидального из-за незнания личности преследователя.

Подвергаются такому нападению те, кто является жертвой и в реальной жизни. Чтобы человек ни разу не подвергся издевательству в школе, но страдал от атак в интернете, не бывает. Категория риска – подростки, для которых крайне важна оценка окружающих и собственная внешняя презентация в мире. Это повышает чувствительность к любым высказывания, начиная от характеристик личности и ума и заканчивая комментариями аватарки.

В интернете также возможна социальная изоляция, являющаяся одним из вариантов буллинга, только проявляется она исключением из игровых и профессиональных сообществ или в ограничении доступа и прав в них. Но помимо пассивных форм в виде игнорирования существуют и активные жестокие варианты, способные довести человека до психического расстройства – прямые угрозы физического насилия, избиения или угрозы смерти. Они могут распространяться не только на саму жертву, но также и на ее близких.

Кибербуллинг в социальных сетях не заметен для окружающих, а сами жертвы не спешат сознаваться в подобном и просить помощи. Понять, что происходит можно по косвенным признакам, таким как закрытость, уход человека в мир фантазий или компьютерных игр. В процессе постоянно действующих стрессовых факторов нарушается сон, снижается настроение, могут появляться различные боли, ухудшиться общее состояние здоровья. Поскольку в школьном возрасте кибербуллинг часто производится одноклассниками, то это может отражаться на посещаемости школы, а также успеваемости, могут пропадать личные вещи. Кроме этого, интернет-травля может сочетаться с непосредственным буллингом, тогда возможны ссадины и синяки от побоев.

Последствия интернет-террора могут вызвать как протест в посещении школы, так и тяжелые личностные изменения. В особо тяжелых формах, когда атаки производятся регулярно и используются крайне жестокие методы, возможны случаи клинической депрессии, неврологические расстройства и суицидальные попытки.

Вычислить обидчика также трудно, ведь он может не обладать физической силой или авторитетом среди остальных сверстников, чтобы испортить кому-то жизнь, особенно если действия совершаются анонимно.

Виды:

Аутинг — кто-то во всеуслышание рассказывает в сети вашу тайнуКетфишинг — злоумышленник создает в сети ваш поддельный профиль и публикуют от вашего имени оскорбления или просит денег у ваших знакомых

Диссинг — кто-то публикует порочащую вас информацию или фотографии

Фрейпинг — злоумышленники взламывают ваш аккаунт, делают посты или рассылают просьбы от вашего имени

Секстинг — вам присылают фотографии или видео обнаженного тела

Киберсталкинг — вас преследуют, настойчиво предлагая общение в сети и/или оффлайн

Домогательство — вас оскорбляют, унижают, запугивают в сети систематически и целенаправленно

Троллинг — вас высмеивают и оскорбляют в сети с целью вывести из себя

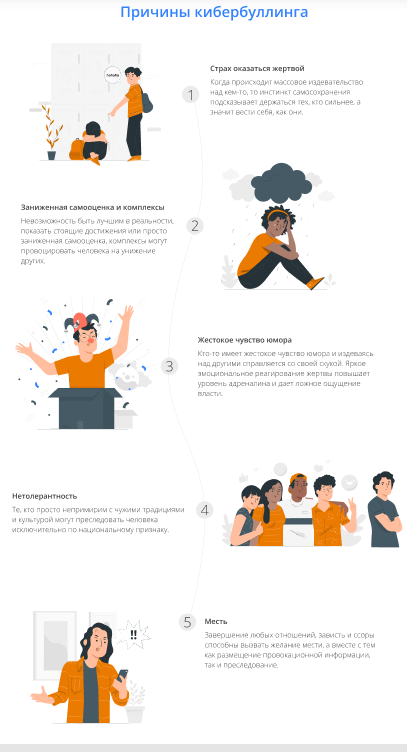

Причины кибербуллинга

Причин для распространения подобного вида террора служит кажущаяся анонимность и безнаказанность, однако не многие знают, что за акты психологического насилия предусмотрена уголовная ответственность. Но вседозволенность и большие возможности сети лишь провоцируют к раскрытию уже имеющиеся качества или тенденции личности.

Причин для распространения подобного вида террора служит кажущаяся анонимность и безнаказанность, однако не многие знают, что за акты психологического насилия предусмотрена уголовная ответственность. Но вседозволенность и большие возможности сети лишь провоцируют к раскрытию уже имеющиеся качества или тенденции личности.

Первые агрессивные тенденции люди начинают проявлять из страха самому оказаться жертвой. Когда происходит массовое издевательство над кем-то, то инстинкт самосохранения подсказывает держаться тех, кто сильнее, а значит вести себя, как они. Кто-то подобным образом пытается завоевать себе авторитет, такие личности не используют анонимные аккаутны, а их стремление выделиться может распространяться не только на соцсети.

Объединение людей различных стран и культур в одном месте общения не только способно сближать, но является лишним раздражающим фактором для не толерантных людей. Те, кто просто непримирим с чужими традициями и культурой теперь могут преследовать человека исключительно по национальному признаку.

Некоторые таким образом пытаются демонстрировать силу или восполнять ее недостаток в реальной жизни. Невозможность быть лучшим в реальности, показать стоящие достижения или просто сниженная самооценка, комплексы могут провоцировать человека на унижение других. В таких вариантах жертвой нападок становятся те, кто чем-то лучше и успешнее.

Кто-то имеет жестокое чувство юмора и при помощи издевательства над другими справляется со своей скукой. Яркое эмоциональное реагирование жертвы на постоянные уколы рождает интерес, повышает уровень адреналина, дает ложное ощущение власти. Такие люди играют в других, не осознавая, что с другой стороны экрана вполне живой человек, который от подобных действий может покончить с собственной жизнью.

Завершение любых отношений, зависть и ссоры способны вызвать желание мести, а вместе с тем и как размещение провокационной информации, так и преследование и с намерением вернуть.

Но стоит отметить, что любая внешняя ситуация не является достаточным обоснованием для насилия над другим человеком, для подобных действий всегда есть внутренние предпосылки, пример в семье или ощущение дозволенности.

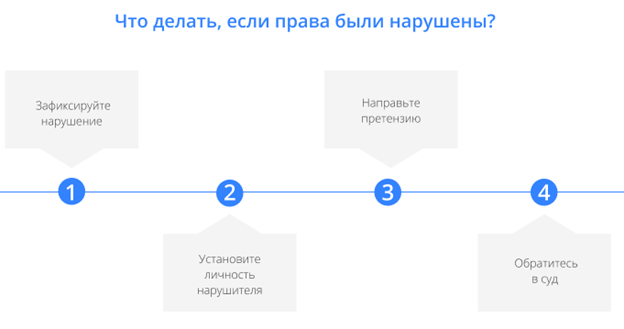

Как бороться с кибербуллингом

Важно помнить о том, что кибербуллинг, как и прямое психологическое насилие являются уголовно наказуемыми, и, несмотря на анонимность, трафики, история браузера и подобные вещи, предоставляемые интернет-компанией, при нанесении реального ущерба, довольно легко помогут установить реальную личность агрессора. Поэтому первоочередным для защиты от подобных атак является обучение грамотности поведения и сети.

При фактах угроз, преследований, шантажа и прочих вариантах необходимо сохранять страницу с данными сообщениями или материалами – лучше всего сделать скрин-шот или распечатать, чтобы остались доказательства, поскольку агрессор может потом все данные удалить. Единичные негативные акты, особенно от незнакомых, оптимально игнорировать – не получая должного отзыва и эмоциональной реакции, буллер не станет ввязываться в дальнейшее общение.

В случае продолжающихся атак в любом мессенджере есть функция блокировки, также она присутствует во многих сетях и касается всего профиля. Такое прерывание общения может помочь избежать продолжения кибербуллинга, но бесполезно, если используется распространение видео или фотографий через другие сервисы общего доступа, например Ютуб. В этих случаях можно обратиться к администрации сайта, ведущим группы или чата, в зависимости от платформы размещения компрометирующей информации.

Никогда не стоит следовать требованиям агрессора, вступать в переговоры или пытаться откупиться – если нет понимания на уровне человеческого общения, то необходимо блокировать всякую связь и игнорировать поступающие сообщения. Содержание угроз, скорее всего, будет нарастать и тут главное удержаться и не ответить, тогда потеряв интерес, буллер оставит в покое жертву.

Когда атаки продолжаются, несмотря на блокировку (агрессор может писать с других страниц и адресов) или имеют прямые угрозы, то необходимо обращаться в правоохранительные органы, с фактами, подтверждающими факт угроз. Обращения в милицию заслуживают и случаи порнографического и интимного террора. Скорее всего, буллер не остановится после заявления в милицию – этот человек уже длительное время преследует и не понимает, что причиняет вред своим поведением. Важно понимать, что отступать или пытаться объяснить нельзя – при каждом следующем инциденте сообщайте в соответствующие органы.

Родителям стоит уделять больше внимания качеству отношений с ребенком, чтобы тот мог в любой момент посоветоваться относительно того, что отвечать обидчику. За то время, пока берется пауза на ответ можно и самому успокоиться и вместе с взрослым придумать такой вариант, который не только не удовлетворит агрессора, но и выставит его в смешном ракурсе.

Профилактика кибербуллинга

Чтобы не допустить развитие простого спора в кибербуллинг необходимо научить ребенка грамотно реагировать на критику, а также разграничивать, когда уместно доказывать свое мнение, а когда лучше покинуть ресурс, в котором происходит общение. Сюда же стоит отнести культуру поведения в сети, поскольку многие не осознавая ответственности, могут вести себя довольно агрессивно или ранить другого человека неаккуратным высказыванием, за что потом получают длительную атаку.

Необходимо просвещать относительно интернет-грамотности, поскольку многим случаям шантажа и издевательства способствует неосторожность жертвы. Выкладывая в сеть всю информацию о себе, личные видео, фотографии о проведенных днях и тому подобное, без правильных настроек приватности, человек выставляет наиболее уязвимые места под атаку агрессоров. Отдельно внимание необходимо уделить паролям для учетных записей и устройств с персональной информацией (ноутбуки, смартфоны, планшеты и прочее), чтобы предотвратить возможность взлома или рассылки неподобающей информации от имени жертвы.

Чтобы предотвратить дальнейшее распространение кибербуллинга, необходимо сообщать о данных ситуациях администраторам сайтов и провайдерам услуг. Даже если самостоятельно удалось заблокировать человека и отделаться от него, чтобы уберечь себя и других от дальнейших инцидентов, необходимо обсуждать ситуацию с компанией. Обычно на основании заявлений пользователей разрабатываются новые алгоритмы защиты и решения подобных вопросов.

На всякий случай сохраните телефон горячей линии “Дети онлайн” http://detionline.com/ и телефон доверия https://telefon-doveria.ru/ , куда можно анонимно обратиться за помощью, если нет возможности обратиться ко взрослым и друзьям.2.3. Авторское право и пиратство

Что охраняет авторское право?

Авторское право охраняет интеллектуальные права автора или иного правообладателя на произведения науки и искусства. Причем наряду с традиционными произведениями литературы и изобразительного искусства Гражданский кодекс относит к охраняемым аудиовизуальные произведения, фотографии, дизайн, программы для ЭВМ и др.

Авторское право охраняет интеллектуальные права автора или иного правообладателя на произведения науки и искусства. Причем наряду с традиционными произведениями литературы и изобразительного искусства Гражданский кодекс относит к охраняемым аудиовизуальные произведения, фотографии, дизайн, программы для ЭВМ и др.

Перечень произведений, установленный Гражданским кодексом, не является исчерпывающим. Гипотетически авторское право может распространяться на любые формы контента, созданного творческим трудом. Главное, что нужно помнить, – авторское право охраняет только конкретную форму произведения и не распространяется на идеи, методы, технические решения и иные подобные объекты.

Показательное в этом отношении дело недавно рассматривал Суд по интеллектуальным правам. Истец, являющийся автором фитнес-методики для лица и созданных для ее продвижения материалов, обратился в суд с требованием признать незаконными действия конкурента, продвигавшего в интернете схожий продукт. Суд отказал в удовлетворении требований истца. Он указал среди прочего, что «техника выполнения физиологических упражнений, а также последовательность таких упражнений представляют собой методику, которая не является объектом исключительных прав» (дело № А40-128378/2017).

Какие права принадлежат автору?

Автору принадлежат права двух типов:

имущественные права (они же исключительные) – право использовать произведение и запрещать его использование остальным;

неимущественные права – права считаться автором произведения и требовать указания имени автора, право на неприкосновенность произведения, право его первого обнародования и др.

Все права автора возникают с момента создания произведения. Дополнительные действия для этого не требуются, в том числе регистрация, обнародование или проставление знаков копирайта.

Исключительное право на произведение автор вправе передать другому человеку. В этом случае он становится правообладателем вместо автора. Неимущественные права передать нельзя. Поэтому, например, автор всегда может требовать указания его имени или псевдонима при публикации произведения.

В каких случаях авторские права не будут считаться нарушенными?

Без разрешения правообладателя никто не вправе использовать принадлежащее ему произведение. При этом использованием является фактически любое копирование контента. Подробный, хоть и неисчерпывающий перечень способов использования произведения приведен в ст. 1270 Гражданского кодекса.

Без разрешения правообладателя никто не вправе использовать принадлежащее ему произведение. При этом использованием является фактически любое копирование контента. Подробный, хоть и неисчерпывающий перечень способов использования произведения приведен в ст. 1270 Гражданского кодекса.

Однако закон устанавливает исключения, когда использование контента допускается без согласия правообладателя. В интернете наиболее актуально цитирование, которое возможно без разрешения правообладателя при соблюдении следующих условий:

- цитирование осуществляется в научных, информационных или иных культурных целях, поименованных в ст. 1274 Гражданского кодекса;

- цитируемое произведение было правомерно обнародовано (например, автором на своем сайте);

- объем цитирования должен быть оправдан целью цитирования;

- указаны имя (псевдоним) автора и источник заимствования.

Одним из самых известных судебных дел, связанных с цитированием, является спор сайта «Архи.ру» и блогера Ильи Варламова по поводу использования его фотографий (дело № А40-142345/2015). Спор дошел до Верховного Суда РФ, который отказал блогеру в удовлетворении требований на том основании, что фотографии использовались на сайте с соблюдением правил цитирования. В этом деле Верховный Суд впервые прямо указал, что цитировать можно не только текст, но и иные виды контента, включая фотографии. Среди прочего Суд отклонил довод блогера о том, что размещение на сайте ответчика рекламы свидетельствует о коммерческом характере использования спорных фотографий.

С полным перечнем случаев свободного использования произведений можно ознакомиться в ст. 1273–1280 Гражданского кодекса.